Für die multinationale, domänenübergreifende Landes- und Bündnisverteidigung ist eine gute Situation Awareness entscheidend. Die Nachrichtengewinnung, Überwachung und Aufklärung (im englischen Intelligence, Surveillance and Reconnaissance ISR) trägt dazu bei, zeitgerecht wesentliche Informationen für ein Lagebild bereitzustellen. Da keine Nation und keine Domäne (Land, Luft, See, Cyber und Weltraum) über alle Aufklärungsfähigkeiten verfügt, ist eine Zusammenarbeit unerlässlich. Unser heutiger Artikel erschien zuerst in der gedruckten Ausgabe cpmFORUM 5/23 und erläutert die Anforderungen an ein technisches System, das den genannten Austausch ermöglicht, und beschreibt den Stand der Realisierung im Rahmen des Coalition Shared Data Konzepts.

Spannungen zwischen „Need to Know“ und „Need to Share“

Zusammenarbeit zwischen Partnern setzt gemeinsame Ziele voraus sowie ein einheitliches Verständnis der Aufgaben und Abläufe. Hierfür werden abgestimmte Vereinbarungen, Doktrinen und Prozesse sowie die Definition von Aufgaben und Rollen innerhalb dieser Prozesse benötigt. Im NATO-Kontext wurden für diesen Zweck Allied Joint Publications (AJPs) entwickelt und durch die Nationen ratifiziert. Zur technischen Umsetzung dieser Vorgaben wurden wiederum Formate, Schnittstellen, Architekturen und Datenmodelle in STANAGs (Standardization Agreements) festgeschrieben.

Auf dieser Basis sollen Systeme und Dienste verschiedener Nationen und Hersteller einfach verbunden werden können und so eine nahtlose Erfassung, Verarbeitung, Auswertung und Verteilung von Daten und Informationen erreicht werden. Vorrangig soll die wesentliche/relevante Information zum richtigen Zeitpunkt zur richtigen Person gelangen, um so zeitgerechte Entscheidungen zu ermöglichen und den notwendigen Informationsvorsprung zu erreichen.

Beachtet werden muss hier die Spannung zwischen den Paradigmen „Need to know“ und „Need to share“. Für ein möglichst umfassendes Lagebild wäre es wünschenswert, alle verfügbaren Informationen im Detail verbreiten und verarbeiten zu können. Da die Verbreitung von Informationen aber dazu führen kann, dass Rückschlüsse auf Fähigkeiten getroffen werden und mehr Informationen an gegnerische Kräfte abfließen können, muss die Verteilung von Daten eingeschränkt und letztendlich abgewogen werden, was verteilt werden kann.

Intelligence Cycle und Joint ISR Prozess

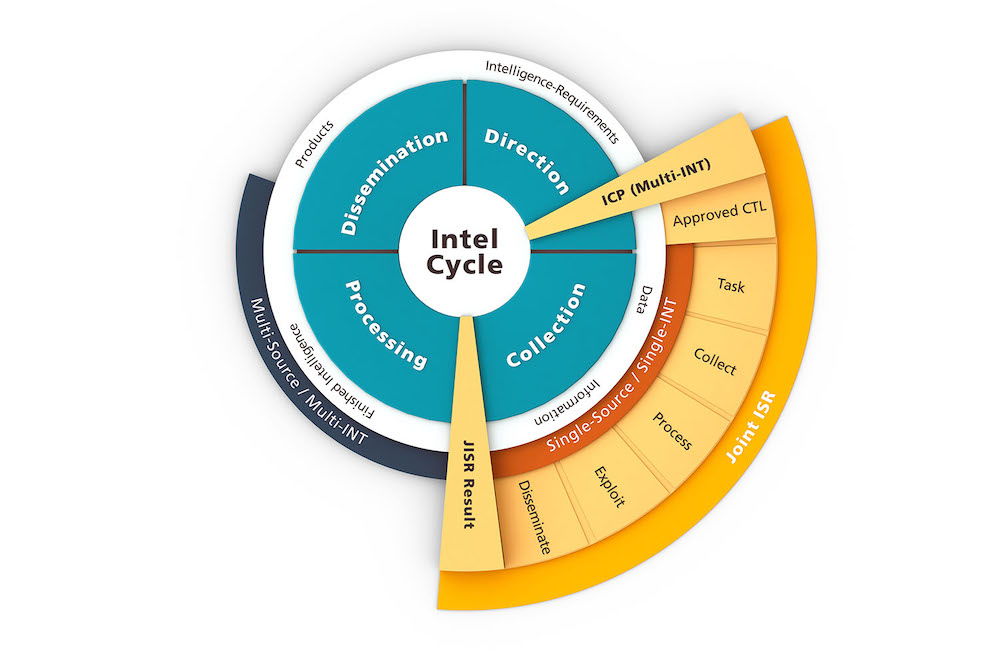

Die im Bereich der Nachrichtengewinnung, Überwachung und Aufklärung relevanten Prozesse und Verfahren sind im Intelligence Cycle (gemäß NATO AJP 2.1) und im Joint ISR Prozess (gemäß NATO AJP 2.7) und untergeordneten Prozessbeschreibungen dargelegt. Wie in Abbildung 1 ersichtlich, wird dabei ausgehend von einem Informationsbedarf (Intelligence Requirements) eine konkrete Fragestellung formuliert – in Form eines Intelligence Collection Plan (ICP) und der Collection Task List (CTL).

Anschließend werden Systeme/Personen beauftragt (Task), Daten zu sammeln (Collect), unter bestimmten Gesichtspunkten zu verarbeiten und auszuwerten (Process/Exploit) sowie zu verteilen (Disseminate). Die Auswerteergebnisse (JISR Results) werden so einer Analyse (Processing) und letztendlich einem Lagebild (als Finished Intelligence bzw. Products) zugeführt und (dazu) an relevante Stellen verteilt (Dissemination). Auf Basis der Lage werden dann Entscheidungen für das weitere Handeln getroffen. Der Ablauf wiederholt sich dabei immer wieder, da sich auf Basis von vorhandenen Daten neue Fragen ergeben, weitere noch offene Fragestellungen eingebracht werden bzw. sich die Lage ändert und daher neue Daten erhoben werden müssen.

Praktische Herausforderungen für eine Datenverteilungsarchitektur

Im Rahmen der Landes- und Bündnisverteidigung ist zu beachten, dass die Systeme, welche Daten erstellen, unterschiedlichen Nationen und Einheiten zugeordnet und zudem an unterschiedlichen Orten verfügbar sind bzw. sein können. Für die Herstellung eines vollständigen Lagebildes sind dabei unterschiedliche Informationsquellen und Datentypen relevant. Diese Informationsquellen gehören unterschiedlichen Intelligence (INT)-Bereichen an und stellen Daten unterschiedlicher Art bereit.

In den letzten Jahren hat die Zahl der im militärischen Kontext verfügbaren Daten dramatisch zugenommen. Dank der technologischen Entwicklung ist es möglich, eine große Menge Daten in Echtzeit zu gewinnen. Darüber hinaus sind auch öffentlich zugängliche Informationen, z. B. im Internet, wichtige Informationsquellen. Dem gegenüber steht eine begrenzte Auswertekapazität. Daher besteht ein wachsender Bedarf, Daten auch automatisiert auswerten bzw. vorfiltern zu können und so Auswerter und Analysten zu unterstützen.

Wesentlich ist, dass die dabei erzeugten, ggf. aggregierten Daten vertrauenswürdig und vollständig sind, sowie dass verwendete Verfahren relevante Daten auch erkennen und einbeziehen. Ebenso ist es wichtig, dass die Glaub- und Vertrauenswürdigkeit der Quellen bewertet und in die weitere Verarbeitung mit einbezogen werden kann.

Lange war man davon ausgegangen, dass man, wenn man für unterschiedlich eingestufte Daten entsprechend abgesicherte Netze nutzt, eine Manipulation der übertragenen Informationen zuverlässig vermeiden kann. Die Erfahrungen der vergangenen Jahre mit Angriffen auf Infrastrukturen und Netzwerke haben gezeigt, dass diese Vorstellung revidiert werden muss. Somit ist es wichtig, dass eine Datenverteilungsarchitektur Sicherheitsaspekte auf unterschiedlichen Ebenen mit einbezieht und sich den ständig ändernden Anforderungen anpasst.

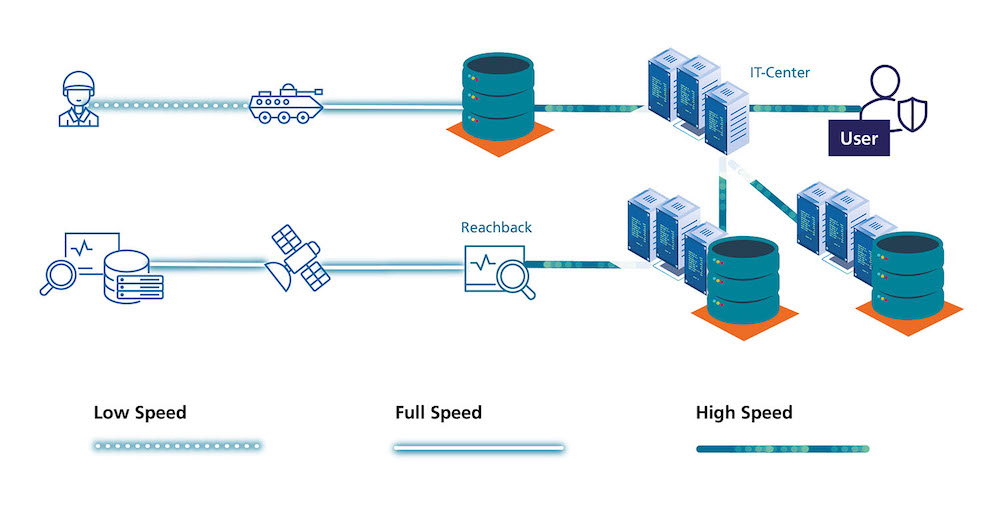

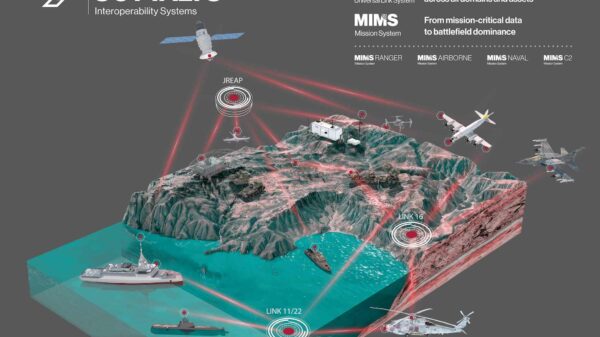

Da die Daten (auch) im Rahmen von Einsätzen erstellt werden und v.a. im Einsatzraum nicht immer auf breitbandige, unterbrechungsfreie Datenverbindungen zurückgegriffen werden kann, müssen die bereitgestellten Lösungen auch damit umgehen können (siehe Abbildung 2). Um ausgewählte Daten zeitgerecht an den richtigen Empfänger zu übertragen, müssen Daten auch entsprechend priorisiert, komprimiert und in Teilelemente aufgeteilt werden können.

Coalition Shared Data als Lösungsansatz

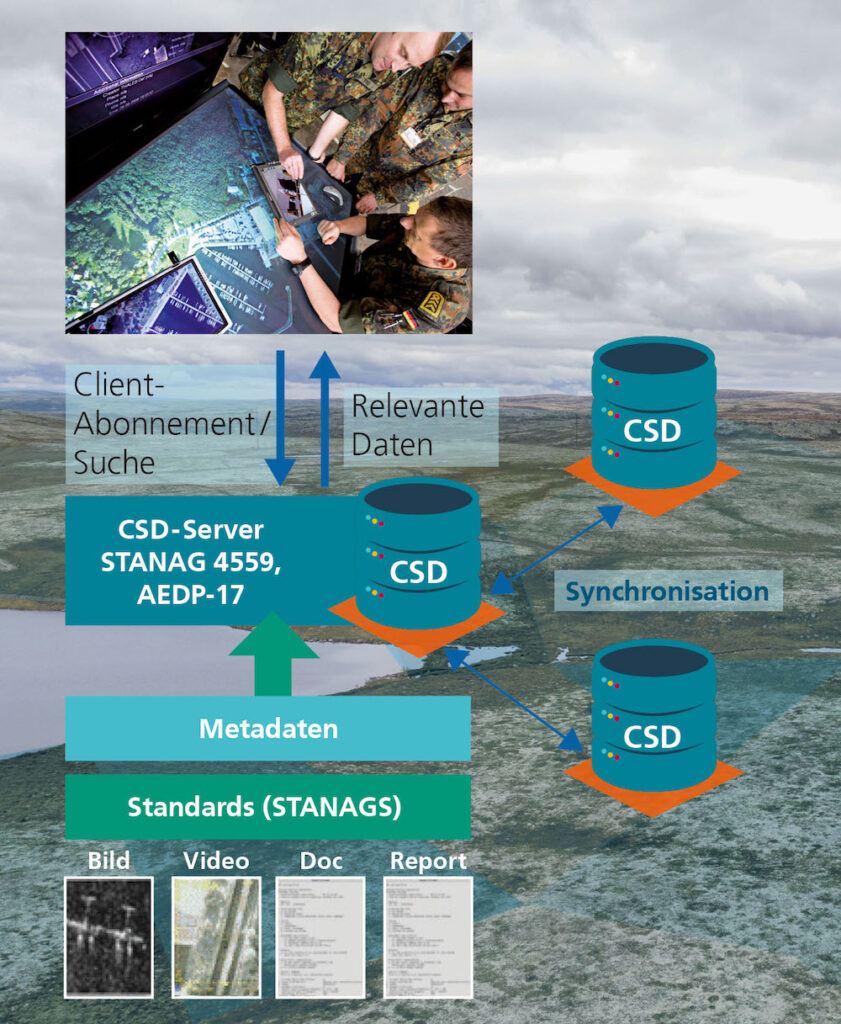

Das Coalition Shared Data (CSD) Konzept und seine technische Entsprechung im Rahmen der STANAG 4559 bietet für die oben genannten Herausforderungen einen Lösungsansatz. Grundlegend ist folgender Aufbau: In einem Aufklärungsverbund stehen in allen Knoten, in denen Daten in größerem Umfang erstellt bzw. abgerufen werden, CSD-Server und -Services gemäß der STANAG 4559 zur Verfügung.

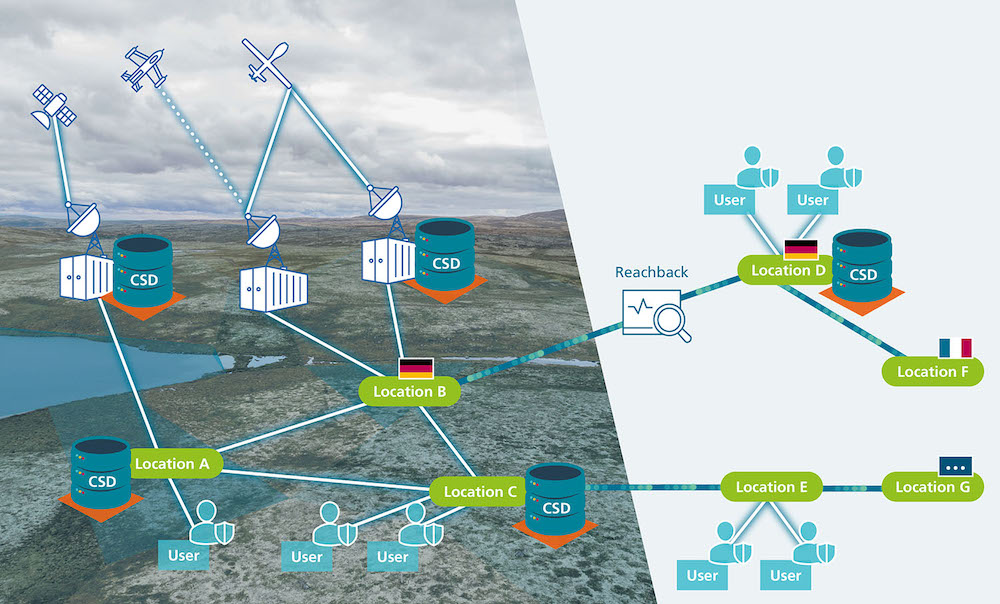

Entsprechend der oben beschriebenen Prozesse werden über Anwendungen, die auf standardisierten Beschreibungen basieren, Informationsanfragen in Informationsbestandteile herunter gebrochen, zu Beauftragungslisten zusammengefügt und priorisiert, in Aufklärungsaufträge umgewandelt sowie an Sensorsysteme weitergegeben (siehe auch Abbildung 1). Unterschiedliche Sensorplattformen, die unterschiedlichen Domänen zugeordnet sind und über unterschiedliche Sensoren verfügen, erstellen im Anschluss Daten (siehe Abbildung 3).

So kann z. B. ein Satellit über einen elektrooptischen und einen radarbildgebenden (SAR) Sensor verfügen und entsprechend Daten bereitstellen. Auf einem luftgestützten System zur Bodenüberwachung kann ein Radarsensor aufgebracht sein, der sowohl Radarbilder als auch sich bewegende Objekte erfassen kann. Ebenfalls kann ein System mit einem Sensor zur Erfassung von elektromagnetischen Signalen ausgestattet sein. Auch Daten aus öffentlichen Quellen (Open Source Intelligence OSINT) oder von Personen (Human Intelligence HUMINT) können mit einfließen. Die Sensordaten werden, in standardisierter Form, über CSD (Streaming)-Server an Auswertesysteme verteilt, die beispielsweise auch im Heimatland (in einem Reachback) angesiedelt sein können.

Die Auswertesysteme bearbeiten entsprechend dem Auftrag die Sensordaten und erzeugen standardisierte Auswerteprodukte (JISR Results) wie annotierte Bilder, Videoclips oder Meldungen/Reports (aus unterschiedlichen Intelligence Bereichen). Die ausgewerteten Produkte werden über definierte Schnittstellen in einen CSD-Server eingestellt und können von Analysten abgerufen werden (siehe Abbildung 4).

Jedem Datensatz ist dabei ein metadatenbasierter Katalogeintrag zugeordnet, über welchen er strukturiert abgelegt und abgefragt werden kann. So wird eine räumliche oder zeitliche Abfrage, eine Filterung nach Mission oder Datentitel sowie auf Basis von Sicherheitsanforderungen oder Spezifika eines Auswerteprodukts (z. B. Bildauflösung, Verlässlichkeit der Quelle, Auswertegrad der Produkte etc.) ermöglicht.

Die fertigen Produkte werden zudem mit dem Auftrag, auf dem sie basieren, verknüpft. Dies ist wichtig, um aus Sicht des Beauftragenden feststellen zu können, welche Ergebnisse in Bezug auf eine Anfrage vorliegen. Ebenso können Ergebnisse im Rahmen der Analyse wiederum zusammengeführt werden. Die Produkte können dabei auch miteinander verknüpft (assoziiert) werden, um einen Rückbezug zur Quelle/zum Vorgängerprodukt zu ermöglichen. Die Auswerte-/Analysesysteme können dabei, je nach Aufgabe, über eigene spezialisierte Funktionen (Bildauswertealgorithmen, Verfahren zur Mustererkennung, automatische Vorfilterung von Daten anhand von Metadaten etc.) verfügen.

Der Standard (STANAG 4559) erlaubt zudem die bedarfsgerechte Verteilung von Daten an andere CSD-Server. Zunächst werden dabei die Katalogeinträge an entfernte CSD-Server übertragen (Synchronisation). So ist im gesamten Verbund bekannt, welche Informationen grundsätzlich vorliegen. Nach Bedarf können dann die Produkte selbst übertragen werden. Dieses Vorgehen dient der Bandbreitenschonung. Um Daten auch zwischen unterschiedlichen Sicherheitsdomänen auszutauschen, können CSD-Server und -Services an entsprechend akkreditierte Dienste angebunden werden.

Die STANAG 4559 ist Teil der NATO-ISR Interoperability Architecture (NIIA) und in Teilen in das NATO Federated Mission Networking (FMN) integriert. In nationalen und internationalen Operationen und Erprobungen werden das CSD-Konzept und die zugehörigen CSD-Server und -Services bereits eingesetzt. Die Erkenntnisse zu interoperabler Daten- und Informationsbereitstellung sollten sinnvollerweise auch in andere Vorhaben und Initiativen wie die Multidomain-Operationen einfließen.

Weiterentwicklungen und Perspektiven

Es bleibt die Herausforderung, dass sich die (nationalen) Vorgaben an IT-Sicherheit sowie die Lösungen für den Domänenübergang verändern. Sowohl die Systeme als auch die Standards müssen deshalb immer wieder entsprechend neu bewertet und angepasst werden. Interoperabilität ist nie vollständig und dauerhaft erreicht. Durch Änderungen an der Technik, neue Anforderungen an IT-Sicherheit und Abläufe sowie Erkenntnisse aus der Nutzung sind immer wieder Anpassungen erforderlich.

Dieser Herausforderung muss durch aktive Mitarbeit in den entsprechenden Gremien zur Standardisierung begegnet werden. Ebenso sind wiederkehrende Tests und Erprobungen im multinationalen Verbund erforderlich, um zur Verbesserung von Prozessbeschreibungen, Spezifikationen und Standards beizutragen sowie um Abläufe, Systeme und Verfahren zu schulen. Auch Referenzsysteme sowie Testzentren sind erforderlich, um schnell und „unfallfrei“ Änderungen in operationelle Systeme einbringen zu können.

Die bedarfsgerechte Verteilung von relevanten Daten von und zur letzten Meile, also zu mobilen Systemen mit schwacher bzw. nicht durchgehender Datenanbindung, in Verbindung mit dem CSD-Konzept ist aktuell Forschungsgegenstand. Auch die Einbindung zusätzlicher Formate aus weiteren Intelligence Bereichen wird untersucht, ebenso wie technologische Anpassungen an oben genannte Anforderungen im Bereich der IT-Sicherheit und die (teil)automatisierte Verarbeitung von Massendaten.

In diesem Zusammenhang wird zunehmend relevant, wie künftig mit von KI (Künstlicher Intelligenz) erzeugten Daten, Informationen und Modellen umgegangen wird. Insbesondere bei der Informationsgenerierung durch KI-Systeme spielt die Rückverfolgbarkeit von Informationen eine wichtige Rolle. Die geeignete Kennzeichnung von KI-generierten Informationen ist unumgänglich. Ein einfacher Konfidenzwert der Vorhersage durch das KI-Modell allein reicht oft nicht aus, da er keine Rückschlüsse auf zugrunde liegende Probleme mit dem KI-Modell, wie Datendrift und Trainingsdatenqualität, erlaubt.

Daher muss das verwendete Modell im Auswerteergebnis referenziert werden. Hierfür könnten z. B. die im zivilen Bereich eingesetzten Modellkarten adaptiert werden. Zur Rückverfolgbarkeit von Informationen gehören, neben Angaben zu KI-Modellen, auch die von dem Modell ausgewerteten Datenquellen. Die Bewertung von Datenquellen ist für sich genommen keine einfache Aufgabe, da aktuelle Technologien das Erstellen von großen Mengen an Propagandamaterialien wesentlich vereinfachen. Hier kann jedoch wiederum mit KI-Verfahren gekontert werden, die helfen, künstlich generierte Texte und Bilder zu identifizieren und damit die Bewertung von Datenquellen unterstützen.

Barbara Essendrofer M.A.,

Forschungsgruppenleiterin Systemarchitekturen, Abteilung IAS, Fraunhofer IOSB